有很多本站的朋友不会找数据,就是你们所谓的防

今天我给大家教学一下

喜欢的请点赞关注收藏以免找不到

教程

首先我们分析他的原理逻辑

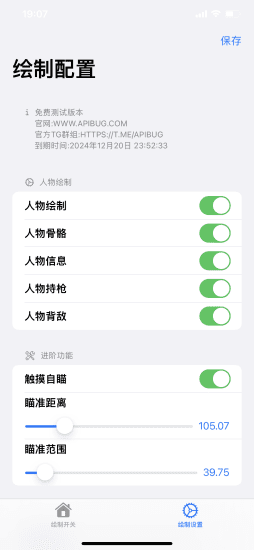

其实就是改一个地址达到防止检测的目的,搞不懂为什么这就被称作防了,通俗点讲他就是汇编修改达到他的执行篡改了,所以Apibug的朋友们不要被这种什么乱七八糟的语言所迷惑了。

首先我之前讲过一些思路,都是一样的方法,很简单的。

我们知道数据要么就是主程序的mach-o文件,要么就是famework文件,像吃鸡跟王者都会加载ter文件,而我们反编译这个文件可以知道他是一个检测其中的一个文件而已,而不是只有这一个而已。

首先我们砸壳ipa包,砸壳解密后我们提取我们需要的文件,如图的文件:

我们获取其实的一个检测文件,也就是你们现在用的文件。

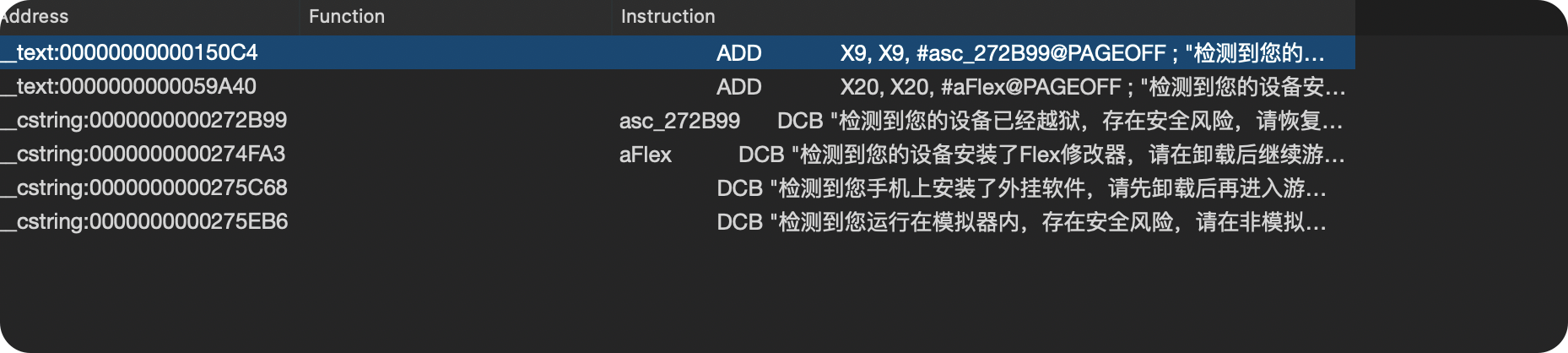

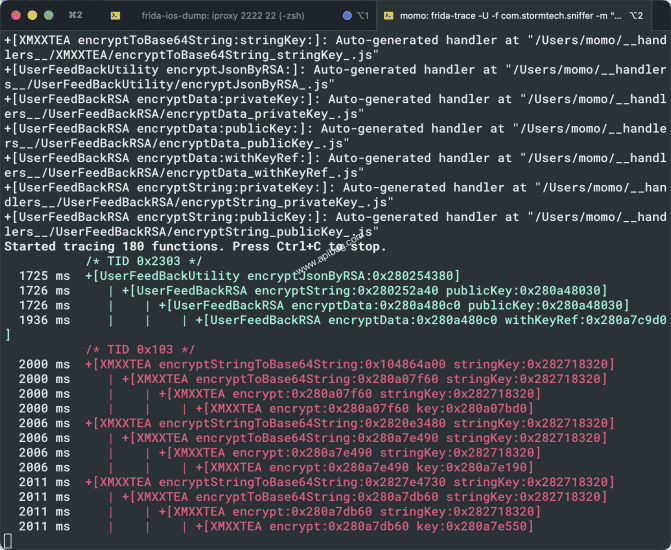

打开ida进行反编译查看,我们搜索检测两个字符串可以看到如下图

这样我们就可以断定,这里面肯定有检测的一些函数等操作了。

那么接下来我们分析一下怎么找

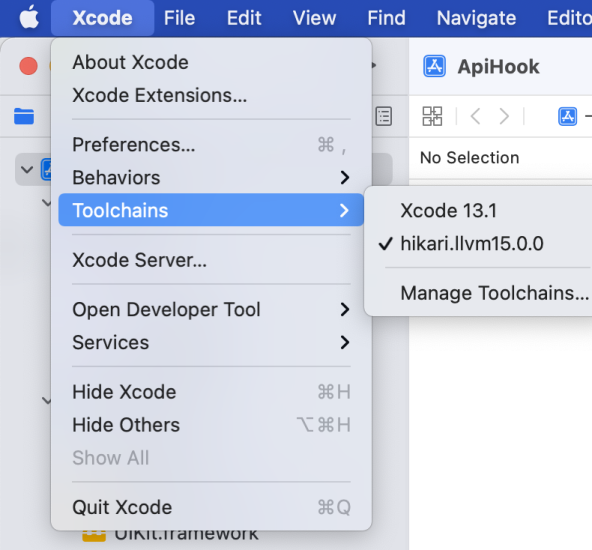

这就是汇编修改检测逻辑的一些教程。

如果想知道实现的原理,那么我们可以追溯并且看看调用的上级,这样挨个去找他的实现并且修改我们的逻辑

喜欢的点赞收藏关注,不然会被封禁哦!

会员专属

会员专属

请登录后查看评论内容